Você já precisou acessar um switch ou roteador Cisco e teve dificuldade de entender o que fazer ou que senha estava sendo pedida?

Então esse artigo com certeza vai ajudar muito para que você compreenda as formas de acesso, que senhas ou usuários serão pedidos e as opções de autenticação em um switch ou roteador Cisco que utilize o Cisco IOS como sistema operacional.

Outro ponto interessante que vou abordar nesse artigo é o fato de muitos alunos e candidatos a certificações Cisco iniciantes ficarem com medo ou receio de que estudando utilizando simuladores ao cair em uma empresa não saberão o que fazer por não terem trabalhado com um equipamento como switch ou roteador Cisco real… Talvez esse seja até o seu caso…

Por isso com esse artigo pretendo desmistificar o assunto e mostrar que não tem nada de complicado, pois na realidade você vai acessar os equipamentos na maioria das vezes através da rede IP e nem vai passar perto do rack! 🙂

Nesse artigo vamos estudar os seguintes assuntos.

- Acesso Local Via Console

- Tipos de Cabos de Console

- Software e Configurações para Acesso Local Via Console

- Acesso Remoto Via Rede IP

- Entendendo Usuários, Senhas e Métodos de Autenticação

- Configuração Básica de Senhas de Acesso Local e Remoto

- Conclusão e Dicas

Se você é Membro Premium da DlteC pode também acessar ao TechNote “Criando Usuários e Limitando Acesso a Comandos via CLI” no painel de controle e aprender como criar usuários e limitar o acesso a comandos, podendo filtrar o acesso a CLI conforme a função de cada recurso que trabalha na área de infra de TI.

Ah, já ia esquecendo… No final do artigo você pode baixar a lista dos comandos utilizados nesse post em PDF, mas como sempre recomendo primeiro leia o artigo inteiro, por isso mesmo eu só coloco no final, combinado?

Então vamos lá, é hora de começar a diversão! 🙂

Acesso Local Via Console

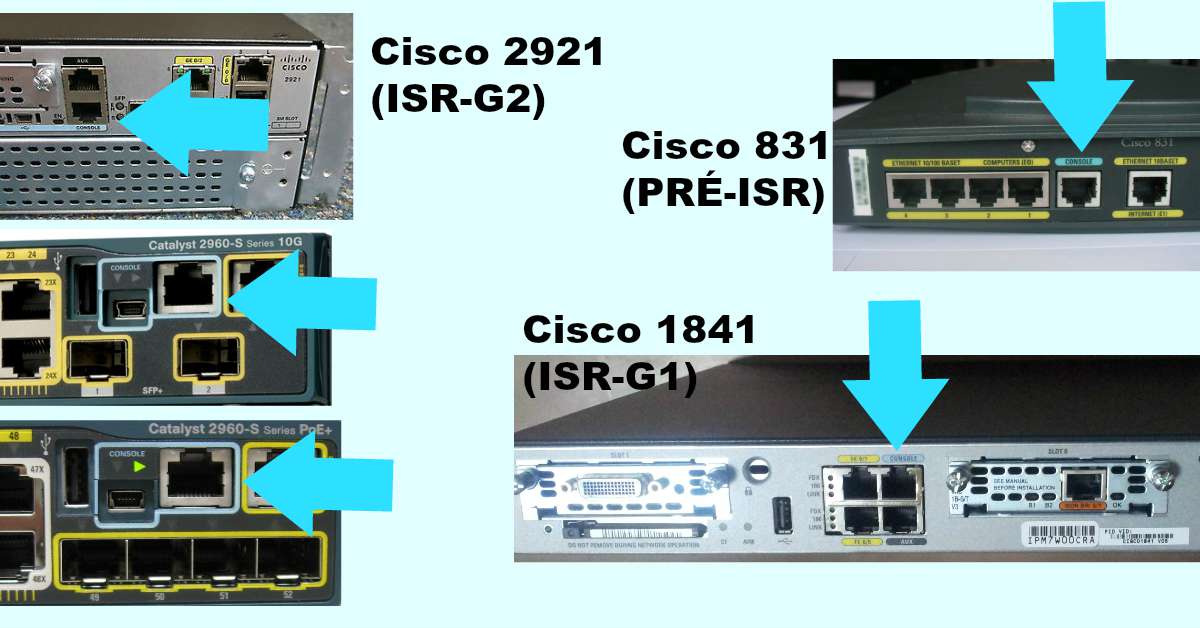

Um roteador Cisco como pré-ISR, ISR-G1, ISR-G2 e switches Cisco Catalyst tem uma opção de acesso local para configuração e troubleshooting e duas de acesso remoto (via rede IP ou utilizando Modem discado).

Normalmente esses equipamentos vem de fábrica com uma configuração padrão que não permite acesso IP como os equipamentos domésticos que estamos acostumados a configurar.

Portanto a primeira opção é a conexão local via cabo serial chamada “Porta de Console“.

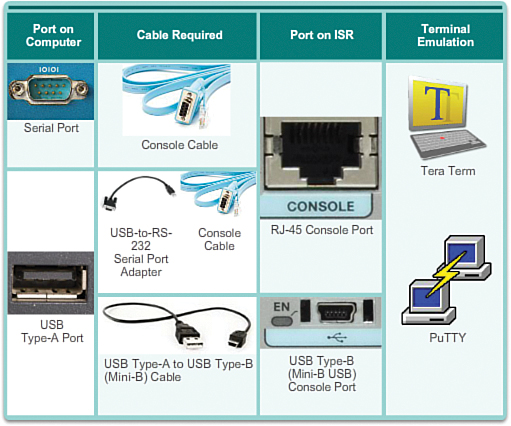

Normalmente a console é uma entrada RJ-45 em roteadores e switches mais antigos, já em equipamentos mais atuais existe a opção de conexão de console via cabo USB.

A identificação dessa porta é muito simples, pois ela vem destacada em azul claro e escrito “Console”. Veja imagens ilustrativas abaixo.

Normalmente as portas de console, chamadas de linhas ou “lines”, estão na parte traseira dos equipamentos, porém note que nos dois modelos de switch Catalyst 2960 da imagem acima essas portas estão na parte frontal de ambos os switches.

Agora imagens com detalhes mais de perto das entradas de console.

Na realidade a porta de console nada mais é que uma conexão serial que utiliza o padrão RS-232.

Nos computadores é a porta serial tem sua saída no conector DB-9 na placa mãe de desktops, porém maioria dos Laptops e até mesmo muitos desktops não tem mais essa opção, por esse motivo a Cisco passou a fornecer a opção de conexão serial via USB.

A seguir vamos estudar os tipos de cabos e como conectá-los nos computadores e laptops para fazer a configuração e monitoração local de um switch ou roteador Cisco.

Tipos de Cabos de Console

Quando compramos um switch ou roteador Cisco novo normalmente o cabo de console com ponta RJ-45/DB-9 vem na caixa, porém é preciso que isso seja especificado pelo parceiro Cisco responsável pelo seu pedido.

É possível atualmente que seja especificado o cabo comum ou o USB se seu roteador Cisco ou switch suportar console via USB.

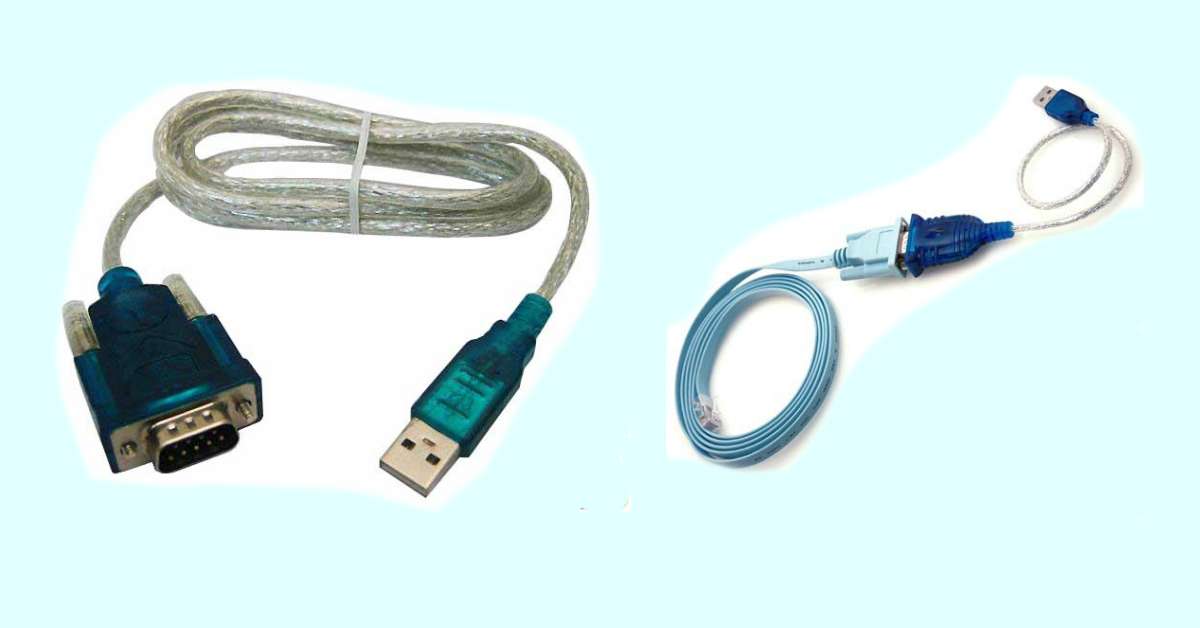

Para o cabo de console convencional existem dois modelos:

- Cabo com ponta RJ-45 para o switch ou roteador Cisco e outra DB-9 para o computador.

- Cabo com duas pontas RJ-45 e um adaptador RJ-45/DB-9 para o computador.

Veja as imagens abaixo com os dois tipos de cabos.

Os cabos de console convencionais são conhecidos também como cabos “Rollover”, pois sua pinagem é de 1 a 8 em uma ponta e na outra a conexão é invertida, ou seja, dos pinos 8 a 1.

Para saber como montar um cabo de console você pode fazer o login em nosso painel e baixar o documento “Montagem de Cabos de Console Cisco” que fica em nossa biblioteca.

Não precisa ser Membro Premium, pois esse documento é gratuito, Basta fazer o cadastro e baixar em nossa biblioteca virtual.

Caso seu computador ou laptop não tenha a porta serial DB-9 você pode ainda utilizar um adaptador USB/Serial e conectar do roteador Cisco nesse adaptador, sendo que o adaptador vai conectado na USB do seu computador.

Essa é uma opção muito utilizada atualmente, principalmente se o switch ou roteador Cisco não tem opção de console USB.

Esses adaptadores são facilmente encontrados no mercado em lojas de informática. Veja imagem ilustrativa abaixo.

Se o roteador Cisco tem opção de conexão da console via USB aí facilita tudo, pois é um cabo simples mini-USB, ou seja, não precisa ser um cabo especial ou adquirido junto a Cisco.

Veja a imagem do cabo abaixo.

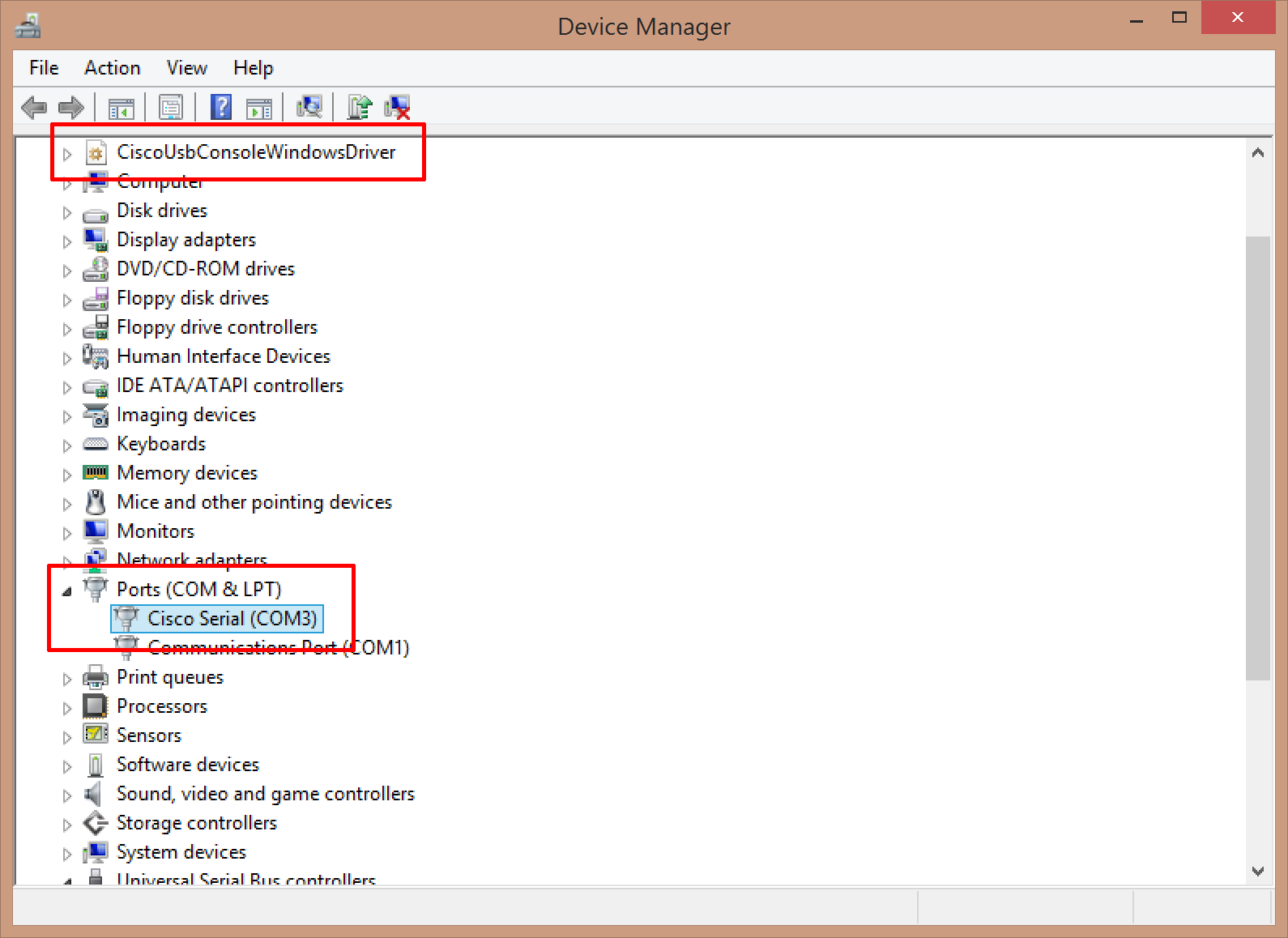

Somente um detalhe importante é que para essa opção de conexão de console USB você precisará baixar o driver para seu computador do site da Cisco.

Se você é Membro Premium da DlteC pode baixar esse driver diretamente da nossa biblioteca virtual, é só se logar e baixar.

Software e Configurações para Acesso Local Via Console

Para acessar a linha de comando ou CLI (Command Line Interface) do switch ou roteador Cisco você precisa agora ter um software de emulação de terminal (Terminal Emulation Software).

Quando você começa a estudar o assunto vai notar o HyperTerminal do Windows como primeira opção, muitas vezes até as telas de configuração serão mostradas como referência.

Porém existem outras opções como o Putty, TeraTerm, SecureCRT e muitos outros.

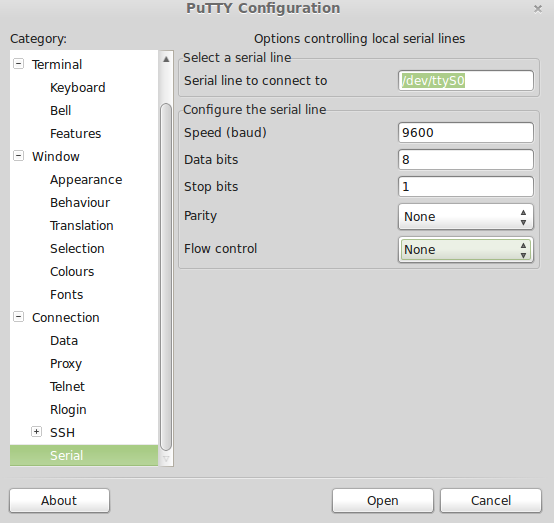

Eu pessoalmente utilizo o Putty tanto para conexão local via console como para conexão remota via Telnet e SSH, pois ele é um software gratuito e bem simples de operar.

A configuração padrão que você deve inserir no seu emulador de terminal é a seguinte para acessar a CLI via console:

- 9600 bps

- 8 bits de dados

- 1 stop bit

- Sem paridade

- Sem controle de fluxo

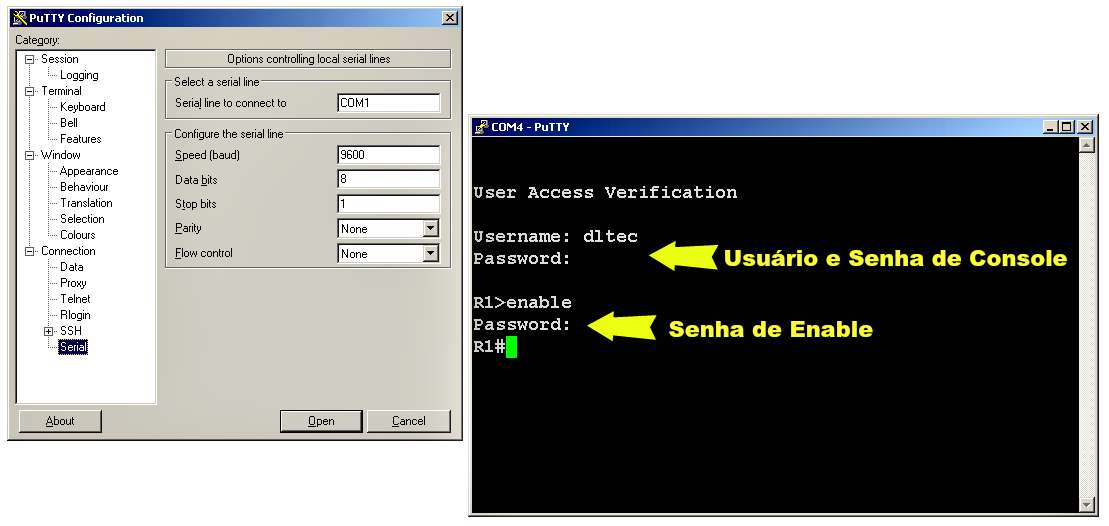

Veja na imagem abaixo um exemplo de configuração do Putty.

Para fazer a conexão depois de configurar o Putty você deve escolher a Serial e o número da sua porta COM.

Em computadores com Windows e porta serial normalmente será a COM1, porém com adaptadores USB/Serial ou driver USB essa porta pode variar de numeração.

Você pode verificar nas propriedades de hardware do seu computador qual porta COM foi criada e escolher o número indicado nessa verificação.

Veja exemplo na imagem abaixo.

Se você notar na tela do Putty que eu copiei apareceu “/dev/ttyS0” ao invés de COM1, isso porque eu uso Linux em meu Laptop.

Mas a mesma recomendação vale para o Linux, pois as portas COM podem variar de acordo com o adaptador USB/Serial ou cabo de console USB Cisco conectado a porta USB.

Uma vez tudo conectado, configurado e funcionando perfeitamente você deve receber alguma mensagem do seu roteador Cisco na tela do Putty ou seja o emulador de terminal que você tenha instalado em seu computador.

Quando você conectar seu emulador ao dispositivo Cisco algumas situações podem ser encontradas, veja abaixo as principais delas e o significado:

- Nada é mostrado na tela, você digitou vários caracteres e nada acontece: Nesse caso provavelmente você conectou na porta COM errada ou seu cabo está com problemas.

- Caracteres estranhos começaram a aparecer quando eu digito algo: A maior probabilidade é que a velocidade foi alterada do padrão de 9600bps. Você pode aumentar gradualmente a velocidade até chegar no valor correto.

- O switch ou roteador Cisco não finaliza a inicialização e mostra mensagem de erro: Pode ser um problema de hardware ou software. Copie a mensagem e cole no google, normalmente encontramos documentação das mensagens de erro na Cisco.

- Apareceu um Prompt escrito “rommon1>”: Seu dispositivo não inicializou corretamente, desligue e ligue novamente. Caso ele não saia dessa mensagem você vai precisar recuperar o Cisco IOS ou corrigir os comandos de Boot-System.

- Aparaceu uma mensagem para eu digitar Yes ou No: Isso ocorre com roteadores novos ou sem configuração. Esse prompt é um Wizard de configuração bem simples, ou seja, se você digitar Yes o roteador Cisco vai fazer perguntas para ajudá-lo a fazer uma configuração básica.

- Apareceu o nome do switch ou roteador Cisco e o prompt “>”: Seu dispositivo está OK e sem senha de console configurada.

- O switch ou roteador Cisco pediu uma senha: É sinal que existe configuração no equipamento e essa senha pedida é a “senha de console“.

Veja abaixo exemplo da tela inicial da CLI em um roteador Cisco configurado com senha de console.

No exemplo acima a console pede um usuário e senha, porém normalmente ela irá pedir apenas uma senha, mas vamos aprender a diferença e como configurar ambos os casos ainda nesse artigo um pouco mais para frente.

Resumindo, o normal quando conectamos o emulador de terminal à console do roteador Cisco é recebermos um prompt solicitando uma senha ou usuário/senha e depois cair em modo de usuário sem privilégios (“nome-do-roteador>“).

Veja essa figura abaixo que retirei da página da CiscoPress, pois ela é bem interessante e resume as escolhas de conexão local via Console.

Acesso Remoto Via Rede IP

O acesso local via console ao Switch e/ou Roteador Cisco é normalmente necessário quando temos que fazer a configuração inicial de um equipamento novo ou se o dispositivo perdeu o acesso remoto.

Nos demais casos normais da operação de uma rede vamos acessar os dispositivos via rede IP, pois não faz sentido sairmos do escritório e nos dirigirmos até um rack em um Datacenter ou sala distante para acessar um switch ou roteador Cisco se podemos fazer quase tudo remotamente, concorda?

Após a configuração inicial via console certifique-se que você consegue acessar o dispositivo via rede IP, por exemplo, utilizando “ping” e ative um recurso de acesso remoto.

O roteador Cisco permite conexão remota via CLI através de Telnet e SSH, assim como via os protocolos HTTP e HTTPS.

Muita gente vincula roteador Cisco e switch Cisco com CLI exclusivamente, porém a Cisco disponibiliza sim recursos de configuração via Web tanto para roteadores como para switches.

Existem softwares como o Cisco Configuration Professional (CCP) e CCP Express, o qual permite configurar muitos recursos de dados, voz, segurança e monitoração principalmente nas famílias de roteador Cisco ISR-G1 (1800, 2800 e 3800) e ISR-G2 (1900, 2900 e 3900).

Para os switches existem as opções do gerenciador local via Web ou o Cisco Network Assistant (CNA).

Dica, prefira sempre acessos seguros como SSH e HTTPS, pois os protocolos Telnet e HTTP enviam suas informações em texto claro, sem criptografia.

Mas o que isso pode trazer de perigo? Se sua rede não estiver segura é possível fazer ataques aos switches e copiar os quadros enviados em outras portas.

Se no meio desses dados estiver passando uma sessão de Telnet ou HTTP é possível descobrir o usuário e senha do administrador de redes ou de acesso privilegiado aos roteadores e switches da infraestrutura de redes.

Depois disso a coisa pode ficar bastante séria, pois imagine o que pode ser feito…

Entendendo Usuários, Senhas e Métodos de Autenticação em Switch e Roteador Cisco

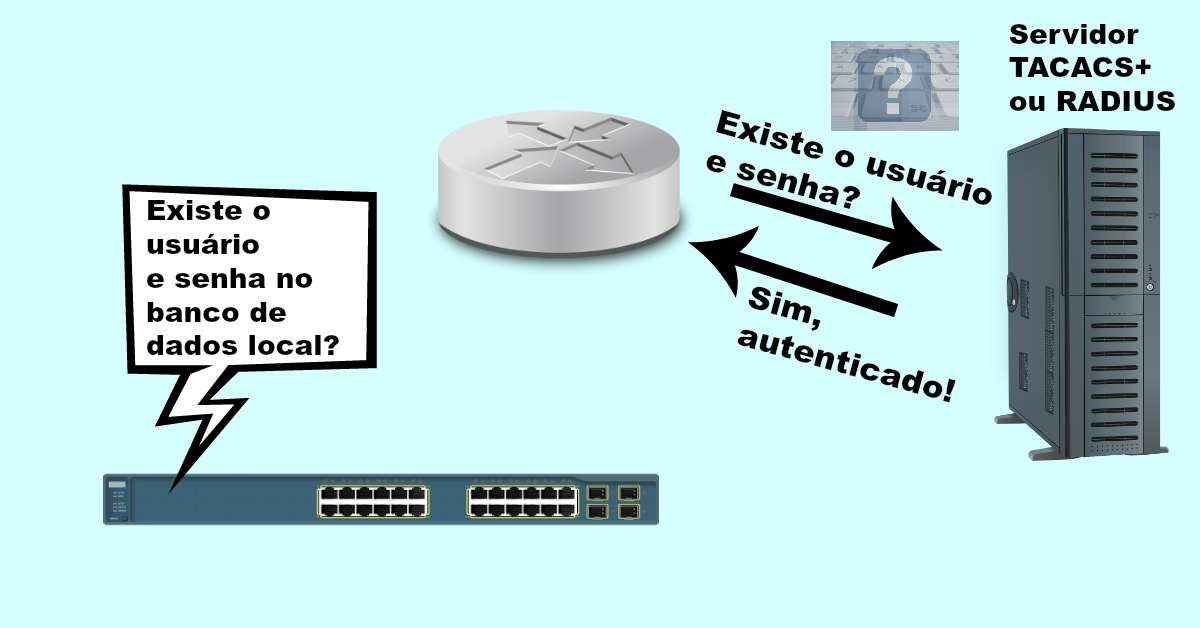

Para cada método de conexão local ou remota em um switch ou roteador Cisco você pode definir uma senha de autenticação.

Em alguns casos como, por exemplo, para o Telnet e SSH você é obrigado a definir uma senha de acesso ou o roteador Cisco não permite o acesso remoto.

Portanto, você terá que definir algumas senhas para proteger seus dispositivos Cisco:

- Senha de console para proteger acesso não autorizado local.

- Senha de Telnet e/ou SSH (chamada de VTY) para permitir o acesso remoto via IP a CLI dos dispositivos.

- Senha para o modo privilegiado.

Se você lembrar citei que quando nos conectamos nos equipamentos por padrão entramos em um modo chamado de usuário, o qual não temos privilégios de configuração.

Esse modo é indicado pelo sinal de maior após o nome do dispositivo e permite alguns comandos básicos para manutenção (por exemplo, ping) e alguns comandos show.

Para ter privilégios e poder entrar com comandos de configuração e monitoração mais avançados você precisa digitar o comando “enable”.

Por isso temos que definir uma senha de acesso privilegiado, para evitar que uma pessoa sem autorização consiga realizar ou alterar configurações nos equipamentos da infra de redes.

A senha de enable é definida com o comando “enable secret”.

Para a console e VTY (Telnet e SSH) você pode definir uma senha simples na “line”, utilizar usuário e senha do banco de dados local do dispositivo ou utilizar autenticação através de um servidor remoto através do AAA (Authentication, Authorization and Accounting – servidores TACACS+ ou RADIUS).

Para o HTTP e HTTPS você pode definir também uma senha com o banco de dados local ou utilizar o AAA para autenticar em um servidor remoto.

É muito importante configurar corretamente as senhas dos switches, roteadores e demais dispositivos da sua infra de redes, pois eles são a porta de entrada para os dados dos seus usuários e empresa.

A seguir você vai aprender a configuração básica para definir as senhas de console, VTY (Telnet e/ou SSH) e acesso privilegiado (senha de enable).

Configuração Básica de Senhas de Acesso Local e Remoto

Vou ensinar aqui a configuração utilizando apenas uma senha e usuário/senha tanto para console como para VTY (Telnet/SSH), assim como a configurar a senha de acesso privilegiado.

Tanto a console como a VTY são chamadas de “lines” pelo Cisco IOS, sendo que a console é a “line console 0” e a VTY é a “line VTY primeira-linha [última-linnha]”.

Portanto você precisará entrar no modo da linha de console ou VTY para depois definir a senha quando utilizar senha simples, veja exemplo abaixo onde a senha da console será dltec1 e a senha da VTY será dltec2.

Antes de iniciar a configuração das lines eu vou desativar o AAA com o comando “no aaa new-model”, pois ele vem ativado por padrão em versões mais novas de Cisco IOS, o que dificulta essa configuração mais simples nas Lines.

R1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

R1(config)#no aaa new-model

R1(config)#

Em seguida vamos configurar a senha dltec1 (comando password) para a console e com o comando “login” fazer com que ela peça essa senha configurada.

R1(config)#line console 0 R1(config-line)#password dltec1 R1(config-line)#login R1(config-line)#exit

Agora vamos configurar as linhas VTY, onde por padrão temos a conexão via Telnet, para ativar o SSH é preciso criar uma chave de criptografia e definir o “transport-input” da linha.

Note que a VTY possui várias conexões, onde antigamente eram apenas 6 (0 a 5), depois esse valor passou para 16 (0 a 15) e agora nesse roteador com IOS versão 15 temos 1371 linhas.

Nesse exemplo vamos configurar as 16 primeiras linhas com a senha dltec2.

R1(config)#line vty ? <0-1370> First Line number

R1(config)#line vty 0 ? <1-1370> Last Line number <cr>

R1(config)#line vty 0 15 R1(config-line)#password dltec2 R1(config-line)#login R1(config-line)#exit

Por último vamos criptografar essas senhas para que se alguém consiga dar um “show running-config” tenha dificuldade para descobrir nossa chave secreta.

Por padrão as senhas criadas com o “password” não são criptografadas na configuração.

R1(config)#service password-encryption

R1(config)#

Para finalizar vamos configurar a senha de acesso privilegiado ou “enable-secret” como “dltec1234”.

Por padrão essa senha é criptografada com um hash MD5, ou seja, o roteador não escreve na configuração a senha e sim um código feito com esse algoritmo chamado MD5.

R1(config)#enable-secret dltec1234

Você pode nos roteadores com Cisco IOS versão 15 definir um padrão de hashing mais forte utilizando o comando abaixo.

R1(config)#enable algorithm-type ? md5 Encode the password using the MD5 algorithm scrypt Encode the password using the SCRYPT hashing algorithm sha256 Encode the password using the PBKDF2 hashing algorithm R1(config)#enable algorithm-type sha256 secret dltec1234 R1(config)#

A diferença entre as duas opções (MD5 e SHA256) é que o MD5 cria uma palavra de 128 bits, já o SHA256 cria uma palavra ou hash de 256 bits, sendo muito mais difícil para ser quebrada.

Conclusão e Dicas

Chegamos ao final do artigo e espero que você agora não tenha mais dificuldades em acessar dispositivos Cisco e entender os métodos possíveis de autenticação.

Você pode simular essas configurações e acessos, tanto local como remoto com o uso do Packet Tracer ou GNS3.

Sugiro que vocẽ coloque a mão na massa e aprenda os comandos que ensinei nesse artigo, pois eles podem cair no exame de certificação Cisco CCENT ou até nas provas do ICND2 como CCNAX.

Eu deixei também conforme havia prometido um PDF com a lista de comandos e um exemplo de configuração para você baixar e guardar.

Basta clicar na imagem abaixo para fazer o download.

Se você quer mais ajuda para aprender a configurar seus roteadores e switches Cisco pode escolher tornar-se um Membro Premium DlteC e ter acesso ao curso CCNA CCENT e começar a trilha de certificações da Cisco.

Além disso sendo Membro Premium você poderá tirar suas dúvidas diretamente comigo ou com um dos nossos tutores, o que você acha da ideia? Clique aqui e saiba mais sobre o plano Premium.

Espero que o artigo tenha sido útil e aguardo os comentários, dúvidas e sugestões no final dessa página na área de comentários!

É só descer um pouco que você encontra a área de comentários está lá embaixo…

Claro que você também pode usar os botões de compartilhamento se achar que o artigo vai ser útil para seus amigos.

Que a força esteja com você e até semana que vem! 😉

8 Responses

Valeu muito pelo tutorial. Estava tomando uma surra para acessar o roteador!!!

Muito obrigado mesmo!!

Legal Rogério, que bom que o artigo foi útil e pudemos ajudar.

[…] Descubra Tudo Sobre como Acessar um Switch ou Roteador Cisco […]

bom dia você teria a configuração do cabo db9 para rj45 do rotiador cisco 2811 . não vende esse cabo na minha cidade

Oi Murilo, se você tiver cadastro em nosso site faça login, vá na opção Biblioteca > Cisco > Ebook > e baixe o arquivo “Montagem de Cabos de Console Cisco”. Se não tiver cadastro é bem simples, crie nesse link: https://www.dltec.com.br/auth/register?src=blog_comment

Olá muito bom o post. Ajudou muito.

Mas eu esqueci a senha do telnet. Sabe como faço para conseguir entrar no roteador?

Tem que recuperar a senha, pesquisa aqui no blog que temos um artigo sobre isso.

Sou um novo visitante que ficou muito entusiasmado com o que viu cá.

Tudo bastante bom e gostoso de ler.